INTRODUCCIÓN

La seguridad es un punto muy importante a tratar, no solo en la Informática, ya que nos permite disminuir riesgos y mantener un control en cuanto a las posibles situaciones que se puedan presentar.

El contenido de este trabajo nos permitirá conocer mas acerca como poder prevenir los posibles problemas además de introducirnos a los términos que en este punto se manejan, también, cuándo es necesario adquirir pólizas, qué análisis se deben o se pueden hacer para cuantificar riesgos.

1. POLÍTICAS Y REGLAMENTOS

Políticas hacia el personal

La mayoría de las instituciones han tomado conciencia de la creciente dependencia en la integridad, estabilidad y lealtad del personal y dedican mayor atención a esta área de la seguridad. La contratación de personal inapropiado para puestos de gran responsabilidad, como las operaciones y el control, necesariamente aumenta el riesgo de accidentes y peligros potenciales.

Como ya se mencionó, existe el riesgo de que se dependa de manera excesiva en esta área (informática), y sobre todo en las instalaciones de alta seguridad, donde indagar acerca de los antecedentes del personal es práctica de rutina. Estas instalaciones siempre son un blanco de ataque; la prevención de cualquier intento al respecto solo la garantiza un filtro de seguridad a toda prueba.

Aquí revisaremos 5 áreas relacionadas con las políticas hacia el personal:

De contratación.

Desde el punto de vista de la seguridad, las características más importantes de una política de contratación son:

Verificación de referencias y antecedentes.

Pruebas psicológicas.

Exámenes médicos.

Procedimientos para evaluar el desempeño

Las actividades para evaluar el desempeño pueden cooperar con la seguridad en forma rutinaria. Aunque en primera instancia están destinadas a valorar la efectividad de los aspectos administrativos y de trabajo, pueden colaborar con la efectividad de la seguridad. Al mismo tiempo, puede servir para evaluar las actitudes hacia el trabajo y los sentimientos generales hacia la institución. Aunque de ninguna manera se sugiere que los gerentes se transformen en psicólogos aficionados, el proceso de evaluación del desempeño puede identificar y ayudar al personal con problemas personales o de actitud.

En las instalaciones de alta seguridad resulta muy valioso que gerentes revisen de manera más frecuente las actitudes y el comportamiento del personal bajo su cargo, por ejemplo, unas cuatro veces al año. Para ello, basta con una lista de unas cuatro a seis preguntas.

Sobre permisos

El sobre tiempo excesivo es común en las instalaciones de cómputo. Al mismo tiempo, los permisos rara vez están reglamentados debido al nivel clave de los cargos del personal. La reglamentación de los permisos es importante para asegurar que el personal expuesto al estrés descanse periódicamente de manera apropiada.

El personal de cómputo es, por lo general, de inteligencia y preparación superior al promedio, con frecuencia son personas muy sensibles y, aunque no hay estadísticas al respecto, se ha notado la incidencia de crisis nerviosas. En este aspecto, los patrones muestran una actitud irresponsable al no reglamentar los permisos.

En todos los demás departamentos de una organización, los permisos se hallan reglamentados, en especial para los puestos de confianza. Este es también un buen sistema para detectar robos, fraudes y planes de sabotaje en potencia. La importancia y dependencia en el personal clave no debe obstruir la reglamentación de esta política en la función del procesamiento de datos.

Rotación de puestos

Es del conocimiento general que la rotación de los puestos constituye un buen antagonista de fraudes, en especial cuando se trata del personal de puestos altos de confianza. Este principio se aplica al personal de cómputo.

Se debe tener en cuenta que existe una desventaja propia de la rotación de puestos, sobre todo en un ambiente de alta seguridad. Esto es que un sólo individuo tiene acceso a las actividades de un frente muy amplio.

Sin embargo, la rotación de los puestos es más recomendable en los niveles de responsabilidad medio y bajo, donde esa situación no se presenta. Aún así, las ventajas de la rotación generalmente sobrepasan cualquier posible desventaja.

Evaluación de las actitudes del personal

No es probable que un empleado bien motivado sea desleal. De igual manera, la posibilidad de que surjan brechas en la seguridad debido a accidentes o ataques deliberados es más alta en un ambiente donde la motivación es baja. En muchas instalaciones, especialmente las de mayor tamaño, resulta difícil vigilar las actitudes todo el tiempo. El uso de encuestas sobre actitudes puede ser un instrumento valioso para el seguimiento de rutina en este aspecto de la política hacia el personal.

Culminación de la relación laboral

Este es un aspecto más que importante para lograr que la seguridad de una organización pueda considerarse como óptima y eficaz, puesto que todo despido, sea por la causa que fuere, genera un cierto riesgo hacia los recursos y personas pertenecientes a la organización.

Los procedimientos a seguir para la culminación de la relación de trabajo deben:

Proteger los activos de la compañía

Ser revisados a los efectos de determinar si son adecuados

Ser diseñados de acuerdo a lo que establece la ley de trabajo vigente

Considerar todo los motivos por los cuales queda terminado el contrato según lo tratado en la ley.

Algunas cuestiones fundamentales a tener en cuenta en los procedimientos son:

Cerciorarse de que al personal, cuando ha sido separado de la compañía, se le pague lo debido en términos legales.

Verificar que a los empleados que sean separados de la organización se les requiera que dejen o reintegren todos los documentos proporcionados por la organización, particularmente los que puedan utilizarse para activar terminales o abrir puertas restringidas.

Comprobar que al personal de sistemas, cuando es notificado de su despido, sea acompañado inmediatamente fuera de las áreas de la empresa, sin darle la oportunidad de dañar las instalaciones de cómputo o los archivos de datos en la organización.

Vigilar que las palabras clave o cualquier otro dispositivo de acceso a las terminales o a otros recursos de cómputo sean cambiadas inmediatamente después de la terminación de la relación laboral.

Revisar los procedimientos de personal para determinar si los mismos destinados al personal del área de sistemas o informática concuerdan con lo estipulado por lo detallado más arriba.

2. ADMINISTRACIÓN DEL RECURSO HUMANO

SEGURIDAD DEL RECURSO HUMANO

Un buen centro de cómputo depende, en gran medida de la integridad, estabilidad y lealtad de personal, por lo que al momento de reclutarlo es conveniente hacerle exámenes psicológicos, médicos y tener en cuenta sus antecedentes de trabajo.

Se deberán considerar los valores sociales y en general su estabilidad, ya que normalmente son personas que trabajan bajo presión y con mucho estrés, por lo que importa mucho su actitud y comportamiento.

En los equipos de cómputo es normal que se trabajen horas extras con gran presión y que no haya una adecuada política de vacaciones debido a la dependencia que se tienen con algunas personas, lo cual va haciendo que se crean "indispensables", que son muy difíciles de sustituir y que ponen en gran riesgo la organización. Se debe verificar que existan adecuadas políticas de vacaciones (lo cual nos permite evaluar la dependencia con algunas personas, y evitar esta dependencia) y de reemplazo.

La adecuada política de reemplazo en caso de renuncia de alguna persona permitirá que, en caso necesario, se pueda cambiar a una persona sin arriesgar el funcionamiento de la organización.

También se deben tener políticas de rotación de personal que disminuyan la posibilidad de fraude, ya que un empleado puede estar haciendo otra actividad en un mes y seria muy arriesgado cometer un fraude, sabiendo que la nueva persona que este su lugar puede detectarlo fácilmente. Esto se debe hacer principalmente en funciones de alto nivel de confianza, aunque impliquen un alto costo. Este procedimiento de rotación de personal nos permita además, detectar los indispensables y eliminarlos.

El programador honesto en ocasiones elabora programas que ponen en peligro la seguridad de la empresa, ya que no consideran procedimiento de autoridad dentro de los programas tales que excluyan las posibilidades de fraude.

3. PÓLIZAS DE SEGUROS Y DE MANTENIMIENTO DE CÓMPUTO

SEGUROS

Los seguros de los equipos en algunas ocasiones se dejan en segundo término aunque son de gran importancia. Existe un gran problema en la obtención de los seguros ya que a veces el agente de seguros es una persona que conoce mucho de seguros, riesgos comerciales, riesgos de vida, etc. pero muy poco sobre computadoras, y viceversa.

Se tiene poco conocimiento de los riesgos que entraña la computación, ya que muchas veces el riesgo no es claro para los vendedores de seguros, debido a lo nuevo de la herramienta y la poca experiencia existente sobre desastres.

Como ejemplo de lo anterior tenemos las pólizas de seguros contra desastres, ya que algunos conceptos son cubiertos por el proveedor del servicio de mantenimiento, lo cual hace que se duplique el seguro o bien sobrevienen desastres que no son normales en cualquier otro tipo de ambiente.

Se deben verificar las fechas de vencimiento de las pólizas, pues puede suceder que se tenga la póliza adecuada pero vencida, y que se encuentre actualizada con los nuevos equipos.

El seguro debe cubrir todo el equipo y su instalación, por lo que es probable que una sola póliza no pueda cubrir todo el equipo con las diferentes características (existe equipo que pueda ser transportado como computadoras personales y otras que no se pueden mover como unidades de disco duro), por lo que tal vez convenga tener dos o más pólizas por separado, cada una con las especificaciones necesarias.

Debemos tomar en cuenta que existen riesgos que son difíciles de evaluar y de asegurar como el caso de negligencia. El costo de los equipos puede variar, principalmente en aquellos países que tienen grandes tasas de inflación o de devaluación, por lo que los seguros deben estar a precio compra y no a precio al momento de contratación del seguro.

El seguro debe cubrir tanto daños causados por factores externos (terremoto, inundación, etc.) como por factores internos (daños ocasionados por negligencia de las operaciones, daños debidos al aire acondicionado, etc.)

También se debe asegurar la pérdida de los programas (software), de la información, de los equipos y el costo de recuperación de lo anterior. En el caso de los programas se tendrá en cuenta en el momento de asegurarlos el texto de elaborarlos en determinado equipo, el costo de crearlos nuevamente y su valor comercial. En el caso del personal, se pueden tener fianzas contra robo, negligencia, daños causados por el personal, sabotaje, acciones deshonestas, etc.

Es importante que la dirección de informática esté preparada para evitar en lo posible el daño físico al personal, oficinas, equipo de cómputo, así como al sistema de operación. Además deberá tener cuidado de que existan normas y prácticas eficaces.

a) Análisis de los riesgos

Un análisis del riesgo puede ser efectuado en cualquier momento y tiene como objetivo principal cuantificar las exposiciones existentes a fin de que se establezca una base para una selección posterior de las medidas de control con un costo apropiado.

Los objetivos específicos del análisis de riesgo son:

Analizar el tiempo, esfuerzo y recursos disponibles y necesarios para atacar los problemas.

Determinar cuales son los activos existentes.

Identificar, definir y revisar todos los controles de seguridad ya existentes.

Efectuar un minucioso análisis de los peligros identificando exposiciones, debilidades y amenazas potenciales.

Determinar si es necesario incrementar las medidas de seguridad, los costos del riesgo y los beneficios esperados.

No todas las exposiciones necesitan ser o deberían estar controladas. El control total no es eficaz y generalmente suele ser muy ineficiente. Sin embargo, si el Ingeniero de Sistemas no tiene idea de cuales exposiciones presentan el mayor riesgo en términos de frecuencia de ocurrencia y costo, no tiene otra alternativa que controlar cada exposición.

La adecuación de control depende nada más que del costo relativo para la organización por las exposiciones no controladas.

Para determinar la probabilidad de que ocurra un evento que dañe cualquier activo de la organización se recurre a diversas técnicas. El objetivo del análisis de riesgos, bajo este criterio, se divide en dos:

Reducir la probabilidad de que ocurra un evento.

Proporcionar los elementos de seguridad y protección adecuada para que en el caso de que acontezca un desastre, los costos en que se incurran no sean tan altos.

b) Probabilidad de ocurrencia de desastres.

Muchas veces, determinar la probabilidad de que ocurra un desastre es altamente complicado. Tal determinación depende del conocimiento que se tenga del fenómeno en particular.

Todas las circunstancias desconocidas involucran necesariamente un elemento aleatorio. Cuando se da el caso de que los acontecimientos se presentan frecuentemente, el elemento azar puede ser modelado hasta cierto punto.

Entonces, bajo un criterio frecuentista se puede calcular la probabilidad de que ocurra el evento en un momento dado. Sin embargo, la mayoría de los desastres naturales no ocurren con altas frecuencias. Cuando no se cuenta con información suficiente sobre algún fenómeno, lo que se hace es buscar la opinión de los expertos.

Existe el método DELPHI, que consiste en reunir un grupo de expertos en cierto tema y hacerles preguntas sobre el mismo, hasta llegar a un consenso.

Por lo general, los eventos con menor probabilidad de ocurrencia son los que pueden llegar a producir mayores daños. Sin embargo, no se deben menospreciar los pequeños eventos ocurridos a diario, ya que muchas veces el costo acumulado de enfrentarlos sobrepasa el costo producido por un desastre de mayor magnitud.

c) Cálculo de la perdida probable

Al evaluar la pérdida producida por cualquier evento, es de vital importancia considerar los siguientes factores:

Costo de reparación o reemplazo.

Tiempo de respuesta.

Costo de instalación y servicios.

Interrupción de labores debida a la suspensión en el procesamiento.

Personal adicional.

Pérdida de oportunidades.

Pérdida de beneficios esperados.

Detrimento de la imagen de la empresa.

Aplicación del análisis de riesgos

Como contrapeso a los riesgos, las medidas de seguridad reducen la probabilidad de pérdida o daño una vez que ocurre el evento. Muchas veces estas medidas llegan incluso a eliminar el riesgo casi por completo.

De la misma manera como se procedió para cuantificar las perdidas se procederá al cálculo de los costos de instalar y mantener medidas de seguridad. Existen dos posibilidades, la primera consiste en que el evento siga ocurriendo con la misma probabilidad y que las medidas de control únicamente reduzcan la pérdida esperada.

Si el costo de instalar el control, denotado por "s" es menor a "C" (pérdida esperada si ocurre el evento), quiere decir que es rentable para la empresa introducir las medidas de seguridad requeridas. Si por el contrario "s" es mayor a "C", no es conveniente instalar los controles.

Es importante determinar con que frecuencia se incurrirá en el gasto "s" ya que si es menor a la probabilidad con la que ocurre el evento, posiblemente los gastos sean compensados.

El segundo caso, es cuando al instalar medidas de seguridad se reduce significativamente la probabilidad de ocurrencia del evento en cuestión. En este caso debe calcularse la nueva probabilidad de ocurrencia, por ejemplo "p", así como el costo de los controles, "s", y al igual que en el caso anterior, determinar si la diferencia entre implantar o no las medidas produce beneficios para la organización.

d) Limitar los riesgos

La clave para la seguridad de los datos en la división de cómputos dependerá de la capacidad efectiva de control de los riesgos, lo que para su consecución es menester considerar un factor preponderante:

La limitación de los riesgos

Un esquema de seguridad será eficiente si es inaccesible y no operativo, ya que en el momento que cualquier sistema es accesible o penetrable, ocasiona algún riesgo, el que puede estar limitado si las áreas de trabajo y/o usuarias pueden ser controladas.

Etapas a seguir en la limitación de riesgos.

Definir los dominios de control

A las áreas de trabajo y/o usuarias se las suele denominar dominios o esferas de influencia. En general, los dominios están definidos como un nivel particular tal como un programa, un producto y el personal. Sin embargo, un dominio del sistema puede ser tan discreto como un registro, o tan global como una terminal habilitada. La definición del nivel de dominio depende del nivel de entendimiento y extensión necesaria para controlar esa área.

Por ejemplo, el área donde el programador realiza su trabajo es un dominio; el área donde un usuario efectúa su tarea es un dominio y el CPU es un dominio. Los dominios generales para procesos computarizados incluirían:

Entrada

Proceso

Salida

Diseño

Programación

Operaciones de pruebas

Usuarios

........y así sucesivamente

Para reducir los riesgos, se deben primero definir claramente los dominios, proporcionando de esta forma un medio eficaz para la posterior consideración de los controles apropiados.

Controlar cada interfase

Después que los dominios se identifican y definen, las consideraciones de control pueden estar enfocadas en la actividad permitida a cada interfase, por ejemplo, ¿Qué controles deberían existir: entre base de datos y los dominios del método de acceso de datos?, ¿entre tiempo compartido y los servicios de sistema de gestión de base de datos?, ¿entre el usuario y el método de acceso de comunicación?, ¿entre el usuario y el método de acceso de comunicación?

Muchas vías a través del sistema deben ser exploradas para reducir el riesgo. La seguridad total del sistema puede garantizar el control de riesgo en cualquier lugar, donde el recurso de datos sea utilizado por distintos dominios, tal como es el caso de una instalación de cómputos distribuido.

Asignar la responsabilidad individual.

Para cada actividad que ocurre en el CPU, se debe disponer de un registro permanente para recoger el resultado que ha causado esa acción. Seria posible trazar cualquier acción realizada en recurso, volviendo a su inicio. Para reducir el riesgo el sistema debe tener la capacidad de señalar hacia atrás cualquier suceso que cause la acción, el individuo responsable y la contabilización del resultado de tal acción.

Cuando un usuario establece contacto con el sistema a través de la terminal, ese usuario es inmediatamente responsable de cualquier actividad efectuada. La responsabilidad individual actúa como una fuerte disuasión para cometer actos criminales y así ayuda a limitar los riesgos de la seguridad.

Definir el monitoreo para cambios

Se debe entender lo que se espera del sistema y por el sistema, es decir, se debe poder dar respuesta a la pregunta ¿ cuáles son las normas y políticas de operación? Por ejemplo, una petición de información de nómina desde un muelle de carga a las 3 A.M de un domingo por la mañana, lo más probable es que se encuentre fuera de las prácticas normales. Ahora bien, el sistema de control de seguridad debe supervisar tales cambios, de hecho, la notificación de cualquier anormalidad en los procesos del negocio deberán ser inmediatamente reconocidos, registrados e informados.

El personal debe estar entrenado para reconocer lo que normalmente se espera de un sistema dado. Para limitar el riesgo, las normas deben estar definidas, el personal entrenado y el administrador de seguridad supervisando los cambios.

Informar de una acción.

Una vez que un buen sistema de seguridad esta implementado, los cambios fijados deben ser presentados a las personas correctas para la acción apropiada. No es suficiente detectar una anormalidad. Si el riesgo tiene que estar limitado, algo debe hacerse, esta acción puede no hacer nada, o asegurar alguna severa medida de corrección.

Muchos sistemas de información están diseñados para mantener el orden dentro de ellos mismos en las áreas criticas. El informe correcto a la persona correcta en el tiempo correcto reduce la exposición y por consecuencia limita el riesgo.

e) Los seguros y áreas de riesgo asegurables

El vacío respecto a la comunicación entre el personal de cómputo y los expertos de seguros es un gran obstáculo para lograr una cobertura de seguro adecuada. Las áreas de riesgo que se deben asegurar comprenden:

El medio donde se encuentra la empresa.

Los equipos.

Los programas y datos.

La interrupción de la actividad de la compañía.

El personal

Es posible obtener servicios especializados de ciertas compañías de seguros o gestorías, las cuales incluyen la dotación de personal y/o pólizas ya formuladas.

Se debe instaurar un comité de seguros que reúna representantes de todas las partes afectadas, con el fin de garantizar que todos los riesgos asegurables se verifiquen en forma periódica y para mejorar la comunicación.

Problemas tradicionales

Desde el punto de vista comercial, el negocio existe desde hace mucho tiempo provisto de criterios y practicas bien definidas. Sin embargo, cualquier institución que busque asesoramiento y orientación sobre cobertura de sus riesgos de computación, corre el riesgo de enfrentar dificultades considerables. Existen dos problemas principales:

La existencia de un gran vacío en la comunicación:

No hay un entendimiento cabal respecto a los riesgos y sus consecuencias

El resultado de los anteriores que muy pocos usuarios de computadoras gozan de una cobertura adecuada para todos los riesgos. La tendencia es cubrir una o dos áreas de riesgos evidentes, como la reposición del equipo o contra los incendios. Otra área como el costo de la re captura de datos o el límite de responsabilidad ante esta pérdida, casi siempre se pasan por alto.

Algunas de estas dificultades quizá provengan de problemas generales con los seguros. Pocas instituciones revisan con regularidad los riesgos y la cobertura que necesitan. Con frecuencia se descubre que las pólizas son obsoletas. La revisión de unas 50 instalaciones de cómputo demostró que en ninguna de ellas se encontraban cubiertos en forma adecuada todos los riesgos materiales.

Esto es sin duda peor que la situación comercial normal. Resulta difícil determinar la causa precisa, pero el vacío en la comunicación mencionado antes parece ser la más importante. Por eso, muchas compañías de seguros con gran experiencia con incapaces de manejar en detalle los asuntos relativos a las computadoras. En algunos casos se sienten desmotivados por el lenguaje y las actitudes del personal de cómputo, a quienes importa más la elegancia técnica de sus instalaciones que un asunto comercial tedioso como el seguro.

Áreas de riesgo asegurables

Existe muy poco material completo publicado sobre los riegos asegurables en computadoras. Sin embargo, en este sitio se cubrirán los aspectos más relevantes del tema.

AMBIENTE.

Los riesgos ambientales provenientes tanto de fuentes externas como de problemas dentro de la instalación del sistema de cómputo. Los riesgos externos surgen de fuentes cercanas a cualquier instalación de cómputo. Pueden ser inherentes al tipo de industria o negocio o bien adyacentes: Explosivos y el material de los procesos inflamables, atmósferas tóxicas, calientes, con gas, polvo o abrasivos, riesgos de inundación en las áreas bajas.Los riesgos internos surgen del mal funcionamiento de los servicios de los cuales depende la computadora: fuentes de energía, equipos de aire acondicionado, detectores de fuego, calor o humo, aparatos que emanan dióxido de carbono o gas y los que lanzan agua, aparatos que contienen agua, como la calefacción central o el sistema de drenaje.

Existen otros riesgos, como los errores del sistema o de los procedimientos de seguridad y el acceso no autorizado, que pueden causar daños o interrupciones del servicio. Todos estos riesgos generalmente se pueden cubrir con las pólizas convencionales.

EQUIPO.

El equipo abarca la totalidad de la instalación de cómputo, es decir, edificio, mobiliario, planta de aire acondicionado, equipo auxiliar, terminales distribuidas, fuentes de energía, cintas, tarjetas, papelería, etcétera, y la computadora en sí. Esta última incluye todo tipo de equipo de procesamiento centralizado, sistemas terminales y redes. Una póliza de seguros diseñada para la computadora misma puede no ser apropiada para algunas otras partes de la instalación, por lo que se puede necesitar más de una póliza.Sin embargo, el primer paso indispensable es obtener la cobertura adecuada para la computadora. Lo demás se puede considerar posteriormente.

Responsabilidad del seguro

En todas las instalaciones existe equipo tanto comprado como rentado; el rentado se debe considerar en forma separada, ya que el contrato con el arrendador por lo general establece previsiones especificas. En muchos casos, el vendedor posee su propio contrato de seguros y no se requiere duplicación. Sin embargo, en general esta cobertura no incluye los daños causados por la negligencia del personal donde se instala el equipo, y se requiere especificación al respecto.

De esta manera, es necesario examinar los contratos y, si se requiere, pedir aclaración acerca de la cobertura y los riesgos a los cuales se considera expuesto el equipo.

Para algunos riesgos, como negligencia, resulta difícil obtener seguro. Las posibles consecuencias de la negligencia se deberían examinar como parte del concepto de seguridad total y definir estándares mínimos, procedimientos y planes en caso de desastre. El hecho de que estos conceptos incluyan áreas no asegurables se debe considerar cuidadosamente en el proyecto de aplicación.

El equipo o las instalaciones que se compran se deben asegurar. Es importante que en todos los casos estos recursos se aseguren por el valor de su reposición y no de su costo.

En la actualidad, la mayoría de las pólizas incluyen las "cláusulas promedio", que establecen el pago del seguro a una tasa base promedio si el costo asegurado es menor que el precio de reposición. Así los costos de reposición se tienen que verificar en forma periódica para garantizar que estén al corriente.

Riesgos por cubrir

El enfoque más común es el uso del tipo de póliza "contra todo riesgo", que abarca las causas de daños tanto externas como internas. También, puede incluir la cobertura por la interrupción de las actividades, como se expone a continuación.

Los principales riesgos por cubrir son:

Daño por causas externas

Daño por causas internas

Acciones deliberadas o de negligencia por parte de los operadores

Daños a consecuencia del paro prolongado del funcionamiento de la planta del aire acondicionado.

Estos riesgos requieren asesoría especializada porque con frecuencia se pueden cubrir como parte de la póliza contra la pérdida de las ganancias o contra todo riesgo de la institución.

PROGRAMAS y DATOS

. La palabra programa se debe definir con precisión en el contexto particular de la empresa e incluye:Sistemas operativos, programas de utilización, etcétera, que por lo general provee el fabricante de la computadora.

Programas de aplicación que se obtienen de terceros.

Programas que se han desarrollado en la organización.

Programas operativos que pertenecen a terceros y que se encuentran a cargo del usuario (generalmente cubiertos por un arreglo contractual).

La palabra datos pretende cubrir elementos tales como los archivos maestros y de transacciones y los datos en su estado original.

Seguros contra pérdida o daño:

Por lo general, los términos programa y datos no se mencionan como tales en muchas pólizas de seguros; es más frecuente que se les llame registros comerciales; en consecuencia se debe cuidar que haya un entendimiento correcto entre asegurado y asegurador acerca del rango de medios por cubrir.

En particular, los medios de almacenamiento, como los discos y cintas magnéticas, casi siempre se aseguran por su costo de compra, pero entonces los datos que almacenan no están adecuadamente cubiertos. Por lo tanto, los registros de los sistemas de cómputo se deben asegurar:

Contra la pérdida o el daño causado al medio.

Según el costo de reposición de la información registrada en ellos.

Se necesita realizar un análisis minucioso de los costos de reposición para garantizar que todos los aspectos importantes se cubran por completo.

Programas de computadora

El tipo de protección anteriormente mencionado solo cubre la pérdida o el daño que surgen de un peligro contra el cual la computadora y su programación están asegurados. Para los riesgos de operación, tal vez esto sea satisfactorio, pero existen otros que no se pueden cubrir con una póliza contra el tipo de daños materiales. Por ejemplo, los programas pueden ser: extraídos del edificio y extraviados, robados, ubicados en otras instalaciones que fueron dañadas, dañados en forma involuntaria o deliberada por terceros.

En estas circunstancias, los programas se pueden considerar como objetos y no como partes de un sistema, por lo que puede ser necesario asegurarlos como tales. La determinación del valor por el que se va a asegurar debe ser negociado con el asegurador. Este valor se puede calcular con base en las siguientes consideraciones:

Los costos de producción del equipo.

Los costos de reproducción del programa.

El valor comercial del programa.

Además, la desaparición o destrucción del programa en los términos anteriormente descritos, puede tener un valor como consecuencia de la posible demora o interrupción de las actividades comerciales. También se requiere tomar previsión para este riesgo.

INTERRUPCIÓN COMERCIAL Y SU RECUPERACIÓN

. El daño causado a una computadora trae como consecuencia una reducción de su valor. La función de las pólizas por daños materiales consiste en restituir el valor por medio de tal provisión de fondos para su reparación o reposición.Tal daño también puede dar lugar a la incapacidad para realizar ciertas operaciones, lo que puede significar pérdidas financieras para el negocio. Estos riesgos se deben cubrir por medio de una póliza de interrupción comercial o pérdida de ganancias, a fin de proporcionar la compensación financiera por pérdidas o incrementos de costos del trabajo.

Evaluación de las consecuencias:

La formulación de consideraciones hipotéticas no se debe restringir solamente a los daños causados a la computadora, sino también a las áreas relacionadas, como el equipo auxiliar y los sistemas de comunicación. La tarea es muy compleja, ya que debe abarcar:

Los costos que permanecen constates aunque el negocio funcione a un nivel reducido de actividad.

Los costos adicionales de trabajo para minimizar los efectos de la pérdida en los ingresos.

La depreciación del valor de los artículos perecederos.

Las multas por la entrega retardada.

La interrupción en los sistemas de control que puede causar un desequilibrio en la producción o en los niveles de inventario.

La incapacidad de cobrar o recolectar las deudas importantes.

Las demoras en la aplicación de los nuevos sistemas, lo que podría retardar la producción de nuevas mercancías o servicios.

La desorganización administrativa general con repercusión en las áreas de comercio de la compañía.

Muchas de estas áreas se pueden cubrir mediante los planes de contingencia normales. Sin embargo, se debe identificar cada riesgo material, revisar los planes de contingencia y determinar el nivel requerido de riesgo asegurable.

La función de las pólizas por daños materiales consiste en restituir el valor por medio de tal provisión de fondos para su reparación o reposición. Tal daño también puede dar lugar a la incapacidad para realizar ciertas operaciones, lo que puede significar pérdidas financieras para el negocio. Estos riesgos se deben cubrir por medio de una póliza de interrupción comercial o pérdida de ganancias, a fin de proporcionar la compensación financiera por pérdidas o incrementos de costos del trabajo.

Efectos de la interrupción sobre el costo:

Una vez identificados los riesgos, se debe proceder a la elaboración de un análisis financiero completo respecto a las opciones de acción defensiva y los costos probables de cada una. Los dos elementos se deben incorporar de manera específica en tal cobertura de seguros: ell costo incrementado del trabajo solamente y la pérdida de ganancias o ingresos.

EL PERSONAL. La situación de riesgo que deriva de la acción, actitud y circunstancia relacionadas con el personal no es nueva y, en general, se cubre en las pólizas existentes.

En esta sección se resumen con el propósito de hacer hincapié en los elementos que se deben verificar e incorporar a las pólizas existentes.

Daños causados por el personal:

Los daños pueden ser accidentes, deliberados o producto de la negligencia. Los recursos y los programas deben estas especialmente cubiertos contra estos tipos de daños.

Daños al personal:

Hay varias situaciones adicionales de riesgo potencial del perjuicio:

Riesgos eléctricos o mecánicos.

Riesgos que provienen de los dispositivos de protección, tales como los extinguidores de dióxido de carbono.

Riesgos resultantes de condiciones de trabajo excepcionales.

Riesgos debidos a la falta de conocimiento del personal de cómputo o de otro tipo.

Para cubrir y minimizar estos riesgos, se deben revisar las pólizas de los patrones y de responsabilidades publicas.

Actos deshonestos del personal:

El personal clave de cómputo debe estar cubierto por la póliza de garantía de fidelidad a la institución. Este paso sirve también para la verificación de referencias de los empleados en cuanto a cualquier antecedente de deshonestidad en su expediente laboral.

Responsabilidades de terceras personas

El equipo de cómputo puede ser usado por terceras personas y este hecho causa riesgos adicionales. La contratación entre la institución y terceras personas se debe revisar y documentar de manera apropiada. La pérdida consecuente ante terceras personas se debe excluir de tales contratos o, en todo caso, limitarse específicamente. La cobertura del seguro por pérdida en este caso es improcedente para todos los aspectos prácticos.

f) Servicios de seguro especializados

En la actualidad, ciertas instituciones ofrecen servicios especializados para usuarios de computadoras, los cuales incluyen la dotación de personal altamente capacitado en el manejo de computadoras, y en consecuencia, de los riesgos inherentes. Además varias compañías internacionales de seguros cuentan ahora con pólizas especializadas para usuarios de computadoras.

El uso de compañías especializadas o de instituciones que ofrecen estos servicios especiales, puede resultar muy útil para la evaluación de los riesgos y pólizas de seguros. Esto contribuye de manera significativa a disminuir el vacío en la comunicación mencionado en el inicio de este apartado.

Al analizar el tema de pólizas de seguro y mantenimiento de equipo a continuación mencionaremos los que una Póliza de Mantenimiento de Equipo debe contener:

La empresa que brinda el mantenimiento.

Cliente que recibe el servicio.

Cláusulas que incluyen:

Descripción de los equipos comprendidos en el contrato.

Horario para dar cobertura a los servicios de mantenimiento.

Duración del servicio.

Especificación de los casos en que no será valido el servicio de mantenimiento.

Condiciones en las que tanto de la empresa que brinda como la que recibe el mantenimiento podrá cancelar el contrato.

Número de servicio preventivos.

Condiciones de servicios correctivos y refacciones.

Firma de ambas partes.

4. PÓLIZAS DE MANTENIMIENTO DE HARDWARE Y SOFTWARE

En este apartado se contempla la posibilidad de firmar una póliza de hardware que extienda la garantía de los equipos de nueva adquisición. Dichas pólizas son aplicables para material instalado por la empresa y son renovables anualmente. Cubren la mano de obra como de desplazamiento de los técnicos al domicilio del cliente.

Pólizas de mantenimiento preventivo integral

¿ qué es?

El mantenimiento preventivo programado, es un aspecto muy importante para toda empresa, ya que esto garantiza la buena operación del sistema, evitando así las caídas inesperadas del mismo.

¿ cuándo se realiza?

Se realiza basado a una evaluación previa al sistema de equipo de cómputo/red. Se determinan las necesidades y las frecuencias con que éstos de deben ejecutar. De preferencia se ejecuta los días no hábiles y/o festivos con el fin de no afectar las operaciones de la empresa.

¿ qué abarca esta póliza ?

Abarca desde el diagnóstico del CPU, fragmentación, chequeo antivirus, pasando por la integridad del chequeo del sistema de arranque , chequeo de integridad del cableado estructurado, hasta el remplazo de partes fundamentales del equipo de cómputo como el de red.

¿ cómo se realiza ?

Llegado el momento de realizar el momento de realizar el mantenimiento preventivo, el personal de la empresa contratada lo visitará con el equipo apropiado, realizará el servicio y las pruebas de mantenimiento correspondiente, asimismo, el equipo defectuoso podrá ser llevado al laboratorio para su correspondiente rehabilitación.

5. SEGURIDAD EN LOS SISTEMAS

La computadora es un instrumento que estructura gran cantidad de información, Esta información puede ser de suma importancia, y el no tenerla en el momento preciso puede provocar retrasos sumamente costosos.

Debe ser confidencial y puede ser mal utilizada o divulgada a personas que hagan mal uso de esta. También puede ocurrir robos, fraudes o sabotajes que provoquen la destrucción total o parcial de la actividad computacional. Se debe tener cuidado que no exista virus o bien que no se tengan copias piratas de software que pueden afectar seriamente la imagen de nuestra empresa así como enfrentarnos a demandas.

Funciones del administrador del centro de cómputo.

Debe evaluar y encontrar soluciones a las siguientes premisas:

Que pasaría si no se puede usar el sistema

Que implicaciones tiene el que no se pueda contar con el sistema y cuanto tiempo podríamos estar sin utilizarlo

Evaluación de procedimientos alternos

Historial de Actividades

Una vez definido el grado de riesgo, hay que elaborar una lista de los sistemas con las medidas preventivas a tomar, así como las correctivas en caso de una eventualidad, asignándoles prioridad.

Además debe encargarse de:

Especificar las aplicaciones, programas y archivos que deben de usarse para el buen funcionamiento del sistema.

Clasificar los datos e información que tenga alto valor de mercado.

Toma de decisiones respecto a control e integración de los empleados para la elaboración de los sistemas de información.

Control de analistas, y programadores

Control de operadores.

Delegar personas que Verifiquen que los doctos de aire acondicionado estén limpios, que exista el equipo adecuado, fuente no interrumpidle de energía eléctrica

Existencia de extintores.

Otros puntos importantes sobre seguridad de la información:

Protección contra accesos no autorizados

Habilitar cierto grado de protección con los medios actualmente disponibles en la compañía:

Clave de autorización de encendido:

Debe estar disponible en todos las computadoras.

La computadora se entregara al usuario con este medio de protección activado.

Cuando se activa esta protección se debe tener presente las siguientes consideraciones:

No olvide su clave.

La clave de acceso solo a personas autorizadas para el uso del equipo.

El sistema exigirá la modificación periódica de su clave.

Seguridad al restaurar el equipo

En un mundo que depende cada día más de los servicios proporcionados por las computadoras, es vital definir procedimientos en caso de una posible falla o siniestro. Cuando ocurra una contingencia, es esencial que se conozca al detalle el motivo que la originó y el daño causado, lo que permitirá recuperar en el menor tiempo posible el proceso perdido. En una situación ideal, se deberían elaborar planes para manejar cualquier contingencia que se presente.

Analizando cada aplicación se deben definir planes de recuperación y reanudación, para asegurarse que los usuarios se vean afectados lo menos posible en caso de falla o siniestro.

Las acciones de recuperación disponibles en el ámbito operativo pueden ser algunas de las siguientes:

A veces es conveniente no realizar ninguna acción y reanudar el proceso.

Mediante copias periódicas de los archivos se puede reanudar un proceso a partir de una fecha determinada.

Analizar el flujo de datos y procedimientos y cambiar el proceso normal por un proceso alterno de emergencia.

Reconfigurar los recursos disponibles, tanto de equipo y sistemas como de comunicaciones.

Cualquier procedimiento que se determine que es el adecuado para un caso de emergencia deberá ser planeado y probado previamente. Este grupo de emergencia deberá tener un conocimiento de los posibles procedimientos que puede utilizar, además de un conocimiento de las características de las aplicaciones.

Además de los procedimientos de recuperación y reinicio de la información, deben contemplarse los procedimientos operativos de los recursos físicos como hardware y comunicaciones, planeando la utilización de equipos que permitan seguir operando en caso de falla de la corriente eléctrica.

Con frecuencia un problema en algún programa, un error en los datos, un error de operación o una falla del equipo hacen que una corrida en la máquina aborte antes de terminar el proceso. Generalmente cuando esto sucede, no se puede iniciar el trabajo donde sé produjo la interrupción.

En el momento en que se hacen cambios o correcciones a los programas y/o archivos del sistema se deben tener las siguientes precauciones:

Las correcciones de programas deben ser debidamente autorizadas y probadas.

Los nuevos sistemas deben estar adecuadamente documentados y probados.

Los errores corregidos deben estar adecuadamente documentados y las correcciones autorizadas y verificadas.

Los archivos de nuevos registros o correcciones ya existentes deben estar documentados y verificados antes de obtener reportes.

Los datos de entrada deben estar debidamente probados y verificados contra la entrada de datos durante el procesamiento.

Controles de seguridad

Es importante tomar en cuenta los controles ya que son parte importante para la integridad de los sistemas:

Control, es la capacidad de ejercer o dirigir una influencia sobre una situación dado un hecho. Es una acción para hacer algo conforme un plan.. Los controles están diseñados para operar de una manera particular, dependiendo de las condiciones presentadas en el momento.

En los sistemas informáticos, los controles deben utilizarse para una reducción eficaz o eliminación de exposiciones de los datos. Estos son utilizados donde quiera que sean aplicables. En lo que respecta a sistemas, esto incluye entrada, proceso, salida, seguridad, entorno, administración, hardware, software, etc.

El problema y la solución en la elección de controles.

Un gran error que se comete al aproximarse a los controles es verlos generalmente, para escogerlos y elegirlos dentro de un conjunto masivo y encontrar las posibilidades de solucionar algo adecuado para el sistema.

Lo que se sugiere y puede ser puesto en práctica inmediatamente con resultados muy positivos es la clasificación de controles por su intención fundamental. Los controles tienen tres intenciones fundamentales acerca de la exposición de datos:

» Prevenir

» Detectar

» Corregir

Todas las diferentes áreas en un sistema donde se usan los controles, se adaptan a estas intenciones fundamentales. Las combinaciones de controles dictarán la realización adecuada.

Controles necesarios:

Al hablar de Seguridad de Sistemas es necesario implementar el concepto de barrera de control. Es necesario tomar ciertas medidas o controles estos son:

PREVENTIVOS

Forman el nivel exterior, o primera capa de protección para el sistema. Estos son seguidos por de detección y luego una capa de acciones correctivas.

Ofrecen las primeras líneas de defensa o barreras contra daños a datos.

Detienen la mayoría de los agentes causales por revelación modificación o destrucción de datos. Están disponibles antes de que el hecho ocurra.

Los controles preventivos tienen generalmente las siguientes características:

Son pasivos, no requieren realimentación.

Guían, alinean cosas para que ocurran correctamente.

Solos son inadecuados, examinan un cierto porcentaje de violaciones. Reduce la frecuencia de amenazas.

Son claros; las personas no tienen conocimiento de su existencia. Son económicos.

DE DETECCIÓN

Estos ofrecen una segunda línea de defensa contra agentes causales que penetran la barrera preventiva. Desde que ha ocurrido el hecho incorrecto, estos controles actúan después del hecho. Estos están diseñados específicamente para detectar la presencia de un agente causal.

Un aspecto interesante de los controles de detecciones que ellos son poco eficaces por sí mismos. Generalmente tienen las siguientes características, ellos:

Disparan una señal de alarma.

Registran la incidencia de amenaza.

Registran la incidencia de amenaza.

Terminan una nueva operación del sistema.

Vigilan la incidencia y la selección de aceptaciones.

Alertan al personal.

Someten a prueba la operación de control preventivo.

CORRECTIVOS

Los controles correctivos generalmente aparecen con los controles de detección. El propósito es tomar medidas para corregir un error e impedir que ocurran más errores. Muchos controles correctivos son del tipo de gestión, esto es, requieren principios establecidos, procedimientos y programas para su ejecución. Estos controles tienen generalmente las siguientes características, ellos:

Toman medidas para resolver un problema.

Recomponen para volver a procesar.

Son costosos.

Proporcionan una investigación de ayuda.

6. SEGURIDAD EN LOS ARCHIVOS, PROGRAMAS, ETC.

copias y/o backups de respaldo:

Así como se protege la información contra accesos no autorizados y como complemento a las copias periódicas que cada usuario obtiene de su propia información, es también importante mantener en lugar seguro y externo al sitio de trabajo, copias actualizadas de la información VITAL de cada dependencia, con el fin de garantizar la oportuna recuperación de datos y programas en caso de perdidas o daños en la computadora.Las siguientes pautas determinan una buena política de Backups aplicable en cada dependencia de la compañía.

Determine el grado de importancia de la información que amerite copias de seguridad.

Comunique al departamento de sistemas para que este elabore copias periódicas a través de la red.

Indique cuanto tiempo se debe conservar esta información.

Protección contra "virus"

El virus por computadora puede definirse como un: Programa con capacidad de reproducir un error (infección) e insertarlo en las áreas de datos, de programas y en otras del mismo sistema y alterar su normal funcionamiento".

Estos, atacan destruyendo la integridad de la información contenida en los medios de almacenamiento magnético llegando incluso a dañar partes físicas de la máquina. Dentro de la infinidad de virus detectados en el mundo entero y fácilmente reproducidos por el uso y copia de software "pirata", utilización de disquetes ya "infectados", o vía E-Mail.

Podríamos destacar los siguientes: Viernes Trece, Abril Primero, Mister 1, Alabama, Cien años, La Bestia, Miguel Angel, Stoned, Cerebro Pakistaní, Melliza, buddylst.zip, Aidé. Virus, tee crew, open:verycool!:, Macros de Word.

Los componentes que más comúnmente son afectados por los virus son los siguientes:

Las tablas de localización de archivos (FATS) que al modificarse ocasiona la perdida total del contenido del disco duro.

La asignación de discos, que al ser modificadas graba la información en el volumen equivocado.

Programas y archivos de datos que son removidos (borrados) del disco duro o del disquete.

Archivos de datos a los cuales se les altera su longitud y contenido.

Espacios libres de almacenamiento que se ven reducidos por la duplicación de programas y/o de archivos de datos.

Programas del sistema operacional residentes en memoria que son eliminados o modificados.

Sectores del disco duro o de disquete que son declarados como defectuosos.

Partes lógicas de tarjetas inteligentes las cuales pueden verse afectadas en sus funciones preprogramadas.

Aunque existen tratamientos "vacunas", lo primordial es prevenir el contagio mediante la adopción de una política de "sano" procesamiento que el usuario debe seguir:

Utilizar únicamente software original legalmente adquirido y autorizado e instalado por el departamento de sistemas.

No debe instalar en la computadora software "pirata" ni de "juegos".

No debe instalar "vacunas" sin la autorización de sistemas. Estas aunque parezca irónico, pueden estar infectadas.

Estar atentos a los mensajes de alerta emitidos por l computadora. El departamento de sistemas aplicará el detector de virus periódicamente.

El respaldo en los sistemas

En todo sistema informático el activo más valioso es "el dato", razón por la cual resulta necesario estudiar las medidas de adopción más convenientes para salvar una circunstancia de tipo accidental o intencional que impida la continuidad de la operatividad de los sistemas, como consecuencia de algún inconveniente de cualquier naturaleza. En el tema que entraremos a considerar, veremos que confluyen tanto los aspectos de tipo operativo como los requerimientos del sistema de control interno.

Backup de equipo:

En materia de equipos, veremos algunas de las posibilidades existentes. El esquema que se presenta es general, y trata de abarcar las situaciones que podrían presentarse en una organización con un sistema de cómputos distribuido, con abstracción de su envergadura. Lo que debe realizarse es la adecuación respecto a la ubicación geográfica, necesidades, características operativas, clases de equipo, modalidades de procesamiento, y finalmente, el estilo de managment imperante en la respectiva entidad.

Presentamos las siguientes variantes:

No hacer nada: Supuesto existan los seguros habituales (incendio, interrupción de operaciones, etc.), se decide aceptar el riesgo en función de su baja probabilidad de ocurrencia.

Tener equipo de repuesto: El equipo de repuesto puede ser total, lo que lleva a duplicar el hardware, o limitarse a ciertas unidades en función de un análisis previo, elementos que deberían guardarse en un lugar no muy próximo a las áreas usuarias críticas.

Posibilidad de efectuar el procesamiento en equipos similares: Para esta variante puede resultar conveniente efectuar investigaciones tendientes a determinar la posibilidad de realizar el procesamiento en equipos similares, para el caso de una interrupción prolongada en el empleo del propio. Para ello debe analizarse la factibilidad de usar los equipos de:

Firma proveedora del equipo

Otras entidades

Compañías proveedoras de servicios informáticos.

En consecuencia se sugiere tener en cuenta los siguientes factores

Compatibilidad de equipos.

Grado razonable de dispersión en el procesamiento para evitar "cuellos de botella" derivados de la superposición de cargas máximas.

Formalización por escrito de los acuerdos a los que se llegue.

Realización de procesamientos parciales periódicos a efectos de verificar el efectivo funcionamiento de los equipos, la compatibilidad de los sistemas operativos, etc. y la calidad del tratamiento de la información correspondiente.

Los acuerdos podrían ser, eventualmente, multilaterales.

Backup de archivos:

La necesidad de contar con elementos de respaldo está motivada por diversas circunstancias, entre las cuales podemos mencionar:

Errores de programación.

Errores del software de base.

Errores del software de red.

Fallas del hardware.

Errores de procedimientos.

Acontecimientos naturales.

Acciones humanas intencionales.

A fines de solucionar estos problemas es aconsejable tener en cuenta las siguientes líneas de acción:

Al margen de la copia de seguridad convencional con que cuente la organización, almacenar en un lugar especial, lo mas alejado posible de las áreas usuarias todos los elementos alternativos, adecuadamente resguardados.

Si la infraestructura edilicia de la organización es de varios pisos, se debe elegir un lugar que se halle fuera de la prolongación imaginaria del plano horizontal y vertical en aquellas áreas críticas del sistema informático, por ejemplo donde este el/los servidores, el equipo de desarrollo, etc.

La restricción horizontal se debe a que, sobre todo en los centros que requieren instalaciones especiales para el mantenimiento de los estándares de temperatura y humedad, los conductos necesarios se hallan alojados en un falso techo, y habitualmente, a través de ellos se propaga el fuego. El requerimiento referente a la verticalidad está fundado en los efectos de posibles derrumbes.

De resultar posible se debe tener guardados los elementos de "backup" en otro edificio, que reúna las condiciones adecuadas.

El objetivo debe ser lograr la minimización de la exposición a un costo razonable. Muchas de las medidas exitosas en esta materia están basadas en la interrelación de bajas probabilidades de ocurrencia de los hechos. Si dos eventualidades independientes entre sí son cada una de ellas poco probables, y deben ocurrir ambas para producir una falla en el sistema de seguridad, la probabilidad de dicho acontecimiento resultará del producto de las dos probabilidades, el cual también resultará sumamente bajo.

Si la información existente en el área de sistemas y la de "backup" fuera sometida a una acción destructiva simultáneamente según una estrategia planeada previa y deliberadamente, los hechos no serían independientes y sus probabilidades no podrían multiplicarse.

Con las nuevas tecnologías de información y la interconectividad existente a nivel mundial, ante el posible accionar de un "Agresor", hace falta una estrategia que podría consistir en que el lugar distante de conservación de los resguardos fuera "secreto", por supuesto conocido por una reducida cantidad de personas en función de la necesidad de proceder de a las actualizaciones respectivas. Una medida de este tipo posibilitaría, en principio, que siguiera siendo válida la multiplicación de probabilidades mínimas.

En conclusión lo que se necesita es un enfoque racional, objetivo, profesional, que defina los riesgos y la posibilidad que se produzcan, determine los daños que podrían resultar y elija las medidas adecuadas para contrarrestar tales riesgos, medidas cuya efectividad deberá estar en relación con el costo. Ello deberá complementarse con un programa de instalación y programas destinados a analizar la eficacia y modificar las medidas de protección según sea necesario.

Esquemas de respaldo

Los archivos críticos deberán ser respaldados en otro medio y con otra frecuencia. El respaldo de un disco se hace en condiciones normales de trabajo, mientras que la restauración puede provocar un estado de pánico. Para evitar situaciones de tal tipo, se recomienda una serie de precauciones, las cuales son:

Documentarse perfectamente el procedimiento tanto de respaldo como especialmente el de restauración, siendo que este último puede tener que hacerse en cualquier momento y quizás por parte de personal que no es el más idóneo para ello.

Se debe realizar la prueba del sistema de respaldo, a los efectos de verificar que funcione tal como se espera que lo haga cuando realmente sea necesario. Respecto a este punto, se sugiere seguir el siguiente esquema:

Separar un área, partición o volumen en el servidor para este fin.

Restaurar regularmente varios archivos de tipos diferentes y que sean representativos. No es aconsejable limitarse a comparar los archivos anteriormente existentes con los restaurados.

Respecto a los medios que soporten las copias de seguridad deberá tenerse en cuenta que:

Los medios de almacenamiento del backup no deben guardarse en el mismo sitio en que están los servidores, sino en otro edificio o caja de seguridad.

Los archivos críticos deberán ser respaldados en otro medio y con otra frecuencia.

Hay muchos sistemas de respaldo, unos bastante simples y otros verdaderamente complejos. Una de las políticas básicas se basa en hacerlo todos los días, ya sea de forma completa o bien incremental, en cuyo caso se lo hará completo una vez a la semana.

Las formas de rehúso de los medios de almacenamiento de las copias de seguridad son variadas. Algunas son muy simples como la rotación semanal con tres volúmenes que se suceden y repiten secuencialmente. Uno para las semanas 1,4,7,10, etc.; el otro para la 2,5,8,11,etc; y finalmente una tercera para las semanas 3,6,9,12,etc.

Otro esquema de rotación para efectuar backups es el que se expone a continuación:

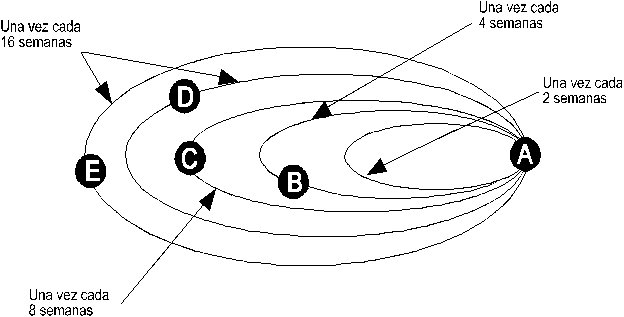

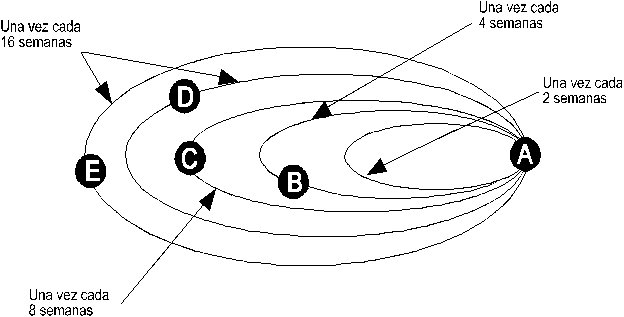

Modelo de Hanoi:

El modelo de sistema rotacional o torre de Hanoi hace que algunos volúmenes de backup se utilicen frecuentemente, algunos menos y otros ocasionalmente, logrando de este modo una protección a largo plazo sin usar un gran número de ellos.

A efectos de ilustrar el método se define como número óptimo de volúmenes de trabajo a cinco de ellos, donde uno se utiliza cada 2 semanas, otro cada 4, un tercero cada 8 semanas y los dos últimos cada 16 semanas.

Vemos que la secuencia completa de 16 semanas que se repetirá en los sucesivos períodos múltiplos de 16, es la siguiente: A B A C A B A D A B A C A B A E

Después de 16 semanas más y períodos sucesivos iguales, habrá una E de 16 semanas, una D de 8, una C de 4 y una B de 1 semana, además obviamente de las incrementales de los días anteriores de la semana. Cada semana, algunos de estos volúmenes se rotan desde y hacia un lugar de protección exterior o bóveda, asegurando que haya volúmenes de backup en dicho lugar en todo momento como protección contra incendios o robos.

Por ejemplo puede establecerse que se encuentren a mano los volúmenes A y B y en lugar externo los C, D y E. Al usar un esquema de este tipo la rutina de respaldo (o software, según sea el caso) debe pedir específicamente el volumen correspondiente en cada caso, para evitar los errores humanos en la carga del mismo.

7. SEGURIDAD FÍSICA DE INSTALACIONES Y EQUIPOS

Instalaciones físicas:

Debe indicar la periodicidad con la que se hace la limpieza del departamento de cómputo y la cámara de aire que se encuentra abajo del piso falso si existe y los conductos de aire.

Debe administrar y asignar lugares apropiados para las cintas y discos magnéticos, y asignar lugares para papelería y utensilios de trabajo.

Además tiene que verificar que los muebles asignados para el almacenamiento sean funcionales.

Respecto al personal

Debe prohibirse, fumar comer y beber en el departamento de cómputo y colocar carteles en lugares visibles que recuerden dicha prohibición.

Se debe restringir la operación del sistema de cómputo al personal especializado de la dirección de informática

Evaluación y configuración del equipo

Los objetivos son evaluar la configuración actual tomando en consideración las aplicaciones y el nivel de uso de los sistemas, evaluar el grado de eficiencia con el cual el sistema operativo satisface las necesidades de la instalación y revisar las políticas seguidas por la unidad de informática de su biblioteca de programas.

Entre las funciones del administrador del centro de cómputo, en este renglón, están:

Evaluar posibles cambios en el hardware a fin de nivelar el sistema de cómputo con la carga de trabajo actual o de comparar la capacidad instalada con los planes de desarrollo a mediano y largo plazo.

Evaluar las posibilidades de modificar el equipo para reducir el costo o bien el tiempo de proceso.

Evaluar la utilización de los diferentes dispositivos periféricos.

Describir el equipo que este de acuerdo con la utilización de cada dispositivo, y tratar de reducir el costo.

Llevar control de la cantidad de terminales conectadas al sistema de cómputo.

Probar que la capacidad de memoria y almacenamiento máximo del sistema de cómputo es suficiente para atender el proceso por lotes y el proceso remoto.

El solo contar con buenos programas de mantenimiento preventivo de los equipos de computación, no garantiza totalmente su operación satisfactoria, ni eliminan los riesgos de desperfecto que como cualquier elemento electrónico puede presentar. Pero si este equipo cuenta además con los cuidados de instalación, limpieza, temperatura, humedad, eléctricos, se estará brindando un estado óptimo de trabajo con un mínimo de revisiones y reparaciones.

Las siguientes recomendaciones, acogidas por los usuarios de computadoras, prolongarán la vida de los equipos:

Ubique el equipo en un área donde no exista mucho movimiento de personal.

No traslade la computadora sin la autorización y asesoría del departamento de sistemas.

Instale la computadora sobre escritorios o muebles estables o especialmente diseñados para ello.

Ubique el equipo lejos de la luz del sol y de ventanas abiertas.

La energía eléctrica debe ser regulada a 110 voltios y con polo a tierra. Asesórese debidamente para garantizar una buena toma eléctrica.

No conecte otros aparatos (Radios, maquinas de escribir, calculadoras, etc.) en la misma toma de la computadora.

Cada usuario, al momento de terminar las labores diarias, deberá apagar los equipos (computadora, impresoras, scáner).

Evite colocar encima o cerca de la computadora ganchos, clips, bebidas y comidas que se pueden caer accidentalmente dentro del equipo.

No fume cerca del equipo, el alquitrán se adhiere a las piezas y circuitos internos del equipo.

Mantenga libre de polvo las partes externas de la computadora y de las impresoras. Utilice un paño suave y seco. Jamás use agua y jabón. Solicite al técnico de mantenimiento una tarea total de limpieza de estos equipos.

Mantenga la pantalla y el teclado cubiertos con fundas plásticas cuando no haga uso de ellos por el tiempo considerable o si planea el aseo o reparaciones de las áreas aledañas a la computadora.

Utilice en la impresora el ancho del papel adecuado. El contacto directo de la cabeza de impresión sobre el rodillo puede estropear ambas parte. (Usuarios con impresoras de matriz de punto).

Esta prohibido destapar y tratar de arreglar los equipos por su cuenta. En todos los casos asesórese del departamento de sistemas o del encargado de esta operación.

No preste los equipos o asegúrese que la persona que lo utilizará conoce su correcta operación.

Todas las pantallas de los equipos deberán contar con filtros antirreflectivos, los cuales deben ser solicitados por cada usuario.

El Departamento de Recursos Humanos en conjunto con el Departamento de Organización y Métodos, deberán analizar, corregir y/o modificar el presente circular para ser enviada a todos los Jefes de Departamentos para que comience a regir como norma de la Compañía.

Seguridad física

El objetivo es estableces políticas, procedimientos y practicas para evitar las interrupciones prolongadas del servicio de procesamiento de datos, información debido a contingencias como incendio, inundación, huelgas, disturbios, sabotaje, etc. y continuar en un medio de emergencia hasta que sea restaurado el servicio correcto.

En el pasado se acostumbraba poner los equipos de cómputo en lugares visibles, con grandes ventanales, y constituían un orgullo en la organización, por lo que se consideraban necesario que estuviese a la vista del publico y con gran cantidad de invitados a visitarlos. Esto ha cambiado de modo radical, principalmente por el riesgo de terrorismo o sabotaje. Pensemos que una persona que desea perjudicar a la organización querrá dañar su cerebro o centro de información, por lo que en la actualidad se considera extremadamente peligroso tener el centro de cómputo en las áreas de alto trafico de personas o bien en la calle o con un alto numero de invitados.

Otras de las precauciones referentes al material y construcción del edificio del centro de cómputo es que existen materiales que son altamente inflamables, que despiden humos sumamente tóxicos o bien paredes que no quedan perfectamente selladas y despiden polvo.

También en lo posible se pueden tomar precauciones en cuanto a la orientación del centro de cómputo y se deben evitar en lo posible los grandes ventanales, los cuales además de que permiten la entrada del sol pueden ser arriesgados para la seguridad del centro de cómputo.

Entre las precauciones que se deben revisar están:

Los ductos del aire acondicionado deben estar limpios, ya que son algunas de las principales causas del polvo y se habrá de contar con detectores de humo que indiquen la posible frecuencia de fuego.

En las instalaciones de alto riesgo se deben tener equipo de fuente no interrumpible, tanto en la computadora como en la red y los equipos de teleproceso.

En cuanto a los extintores, se debe revisar en numero de estos, su capacidad, fácil acceso, peso y tipo de producto que utilizan. Es muy frecuente que se tenga los extintores, pero puede suceder que no se encuentren recargados o bien que sean de difícil acceso de un peso tal que sea difícil el utilizarlos.

Otro de los problemas es la utilización de extintores inadecuados que pueden provocar mayor prejuicio a las maquinas o que producen gases tóxicos.

También se debe ver si el personal sabe usar los equipos contra incendio y si ha habido practicas en cuanto a su uso.

Se debe verificar que existan suficientes salidas de emergencia y que estén debidamente controladas para evitar robos por medio de estas salidas.

8. PLANES DE CONTINGENCIA Y SIMULACROS EN CASO DE DESASTRES.

Un plan de contingencia o plan de recuperación en caso de desastre es una guía para la restauración rápida y organizada de las operaciones de cómputo después de una suspensión. Específica quien hace que y como.

Los objetivos de dicho plan son los de restablecer, lo más pronto posible, el procesamiento de aplicaciones criticas (aquellas necesarias para la recuperación) para posteriormente restaurar totalmente el procesamiento normal. Un plan de contingencia no duplica un entorno comercial normal (en forma inmediata), pero si minimiza la pérdida potencial de archivos y mantiene a la empresa operando, al tomar acciones decisivas basadas en la planeación anticipada.

Utilidad del plan de contingencia

Un plan de contingencia completo mitigará los efectos de esos desafortunados desastres y permitirá una respuesta rápida, una transferencia del procesamiento critico a otras instalaciones, y una eventual recuperación.

La preparación de un plan de contingencia da a los directivos de una empresa una excelente oportunidad para aliviar o minimizar problemas potenciales que, en un momento dado, podrían interrumpir el procesamiento de datos. Razón por la cual es menester tomar conciencia de la importancia vital de la confección de dicho plan.

Si durante la preparación del plan se identifican y documentan las funciones críticas, se desarrolla un método formal de respuesta a las emergencias, y se llevan a cabo procedimientos de respaldo y recuperación, la continuidad y el bienestar del funcionamiento del centro de cómputos en el futuro mejoraran. Al considerar los planes de contingencia, se necesita delinear cuidadosamente los distintos tipos de desastre que pueden ocurrir:

Destrucción completa de los recursos centralizados de procesamiento de datos.

Destrucción parcial de los recursos centralizados de procesamiento de datos.

Destrucción o mal funcionamiento de los recursos ambientales destinados al centro de procesamiento de datos.

Destrucción total o parcial de los recursos descentralizados de procesamiento de datos.

Destrucción total o parcial de los procedimientos manuales del usuario, utilizados para la captura de la información de entrada para los sistemas de cómputo.

Pérdida del personal clave.

Interrupción por huelga.

Alcance de la planeación contra desastres

La planeación contra contingencias debe abarcar tanto las aplicaciones en proceso de desarrollo como las operativas. En el caso de las últimas, existen ciertas áreas que necesitan protección en caso de desastre o ciertos recursos que deben estar disponibles para la recuperación, como documentación de los sistemas, la programación y las operaciones.

Recursos de procesamiento que incluyen, todo tipo de equipo, ambiente para el equipo, datos y archivos, programas, papelería.

Los procedimientos de planificación contra desastres tendrán que definir en forma detallada los arreglos que se hagan para cada caso, la organización y las responsabilidades para aplicarlos y una marco de trabajo para la iniciación y aplicación paso por paso de los procedimientos de recuperación.

Procedimientos de emergencia

El activo más valioso de la compañía son los datos y el personal, y hacia la preservación de esas vidas deben estar destinadas las medidas de seguridad, y de todos los procedimientos fijados en el plan de contingencia; sobre este aspecto se considera primordial instruir o educar previamente al personal, de forma tal que puedan hacer frente a diversas circunstancias, tales como evacuación, uso de los extinguidores y manera de proceder ante una emergencia; capacitación y entrenamiento de determinados funcionarios y empleados en técnicas y medidas de seguridad especificas, a los efectos de dirigir el accionar del resto del personal.

La importancia de diseñar tales procedimientos radica en que en la preparación de un plan de contingencia contra un paro total en el procesamiento de datos, también es importante hacer planes para manejar incidentes "menores". Un pequeño fuego o fuga de agua, o robo, puede rápidamente adquirir mayores proporciones a menos que se tomen medidas previamente planeadas. Que tan bien pueda reaccionar una compañía cuando ocurren pequeños accidentes, depende de las medidas que se hayan desarrollado con anterioridad. Por esto, es importante que el personal del centro de cómputos este preparado para actuar con presteza ante cualquier incipiente contingencia que pueda llegar a presentarse.

Deben diseñarse procedimientos no muy extensos ni detallados excesivamente. Pueden utilizarse diagramas para representar estos procedimientos dentro del manual del plan de contingencia, ya que harán más fácil su entendimiento (Deben estar representados de modo tal que cualquier persona, aun sin haberlos visto antes, pueda ejecutarlos).

9. ESTÁNDARES

¿ Qué son ?

Los estándares son reglas que permiten una serie de productos o secciones exactamente similares en un determinado nivel de calidad.

Objetivo

Permitir la máxima homogeneidad en las actividades que se realizan.

Uso y beneficio

Los estándares se usan para tener una misma manera de hacer las cosas para que de esa manera se entiendan todos en la empresa, es decir, que todos " hablen el mismo lenguaje ".

El uso de estándares tiene los siguientes beneficios:

Obtener determinada calidad de trabajo.

Obtener productos de características similares.

Coordinar de mejor manera los esfuerzos del personal.

Diseño de formatos únicos por actividad de trabajo.

Tipos de estándares que conviene establecer:

§

De manejo de archivos.§

De diseño de sistemas.§

De documentación.§

De implantación.§

De mantenimiento.

Conclusiones...

Ya comprobamos que siempre que se tenga en cuenta la seguridad, los riesgos disminuyen, al igual que los incidentes no pasan a ser desastres, también es importante aclarar que un que sin seguridad las posibilidades de perdida, como lo notamos anteriormente, son menores, que si no se tomaran las medidas necesarias.

Las personas que tengan bajo su responsabilidad un Centro de Cómputo debe retomar todos los aspectos aquí tratados y llevarlos a la práctica, ya que por un simple descuido, puede tener perdidas irreparables.

Bibliografía:

http://surf.to/segutot

http://www.monografias.com/trabajos/seguinfo/seguinfo.shtml

ANEXOS

EJEMPLO DE UNA PÓLIZA

![]()

|

CERTIFICADO |

|

Póliza Vigencia Asegurado |

|

|

Prima Neta Recargo IVA Prima Total |

$ |

|

TÉRMINOS Y CONDICIONES |

Suma(s) aseguradas (s)

Deducible(s)

10% de la perdida con mínimo de 100 días de salario vigente en el Distrito Federal al momento del Siniestro.

|

BIENES ASEGURADOS |

Mercancía, materias primas, productos en proceso, productos terminados, maquinaria, mobiliario, útiles, accesorios y demás equipo propio y necesario al giro del negocio asegurado, mientras se encuentren ubicados dentro de los inmuebles del asegurado.

|

Cobertura |

La perdida que sufran los bienes asegurados a consecuencia de:

Robo con violencia.

Robo por asalto.

Daños materiales a consecuencia de robo o intento de robo.

Inundaciones.

Incendios.

Terremotos.

Perdida Parcial.

Perdida Total.

|

EXCLUSIONES |

Fraude o abuso de confianza.

Robo sin violencia.

Pérdida causadas por saqueo, huelguistas, motines, alboroto populares y vandalismo.

EJEMPLO DE UN MANUAL DE POLÍTICAS

INSTRUCCIONES

El director general y administrador general serán responsables y únicos autorizados para emitir y actualizar políticas. Cuando se emita una buena política, se deberá dar a conocer a todo el personal antes de incluirla en el manual. Al incluir una política en el manual se deberá señalar la fecha en que entró en vigor. La fecha deberá especificarse al final de la política.

El director general deberá revisar cotidianamente las políticas para verificar su validez. Al elaborar una política se deberá incluir en el apartado que corresponda y asignársele una clave consecutiva a las ya existentes.

POLÍTICAS

§

De carácter general.§

De carácter comercial.§

De carácter de personal.§

De carácter financiero.§

De las sanciones.La empresa Aispuro Pollos con el propósito de garantizar el logro de resultados satisfactorios, producto de la actividad responsable y tesonera de quienes la conforman, ha tenido el cuidado de emitir las siguientes políticas, esperando sean atendidas al pie de la letra.

Estas políticas entran en vigor a partir del 15 de septiembre de 1992.

A t e n t a m e n t e

____________________________

Ing. Héctor Manuel Aispuro Félix

Director General

EMPRESA AISPURO POLLOS S.A. DE C.V.

MANUAL DE POLÍTICAS

ELABORÓ: CONSULTORÍA EN INFORMÁTICA APLICADA

FECHA: SEPTIEMBRE DE 1992.

DE CARÁCTER GENERAL.

GRAL-1

Toda información sobre asuntos generales de la empresa, así como la relacionada con los clientes, proveedores y demás, solicitados por personas ajenas a la empresa (autoridades fiscales, legales u otros organismos), se proporcionará por la Dirección General.

GRAL-2

El Administrador General elaborará un reporte semanal de trabajo el cual se presentará ante el Director General, dentro de los dos días siguientes a la semana de que se trate.

GRAL-3

Los Jefes de piso elaborarán reportes diarios de trabajo, el cual se presentará ante el Administrador General.

GRAL-4

La contratación del personal de nuevo ingreso, deberá ser solicitada por el Administrador General, a la Dirección General para su aprobación.

GRAL-5

Será responsabilidad del Administrador General, establecer los controles administrativos necesarios, para el buen funcionamiento de la empresa.

GRAL-6

Los empleados de la empresa se sujetarán al horario de trabajo siguiente:

De 7:00 hrs. a 15:00 hrs.

De 9:00 hrs. a 17:00 hrs.

De 15:00 hrs. a 23:00 hrs. de lunes a domingo.

GRAL-6

Todos los trabajadores de la empresa deberán promover la buena imagen de la empresa, a través de prestar un buen servicio y trato excelente a los clientes.

DE CARÁCTER COMERCIAL.

VTA-1

Las relaciones con nuestros clientes han de ser francas y cordiales en todo lo posible; Por tal motivo, cualquier conflicto con ellos deberá comunicarse por escrito a la Administración General.

VTA-2

Todos lo créditos que otorgue la empresa serán autorizados por la Dirección General.

VTA-3

Todas las compras de bienes y servicios que efectúe la empresa deberán realizarse por la Dirección General.

VTA-4

El Administrador General se responsabiliza de llevar un control sobre el levantamiento de inventarios, para evitar la falta de materiales, así como de los plazos para pago a proveedores, que eliminen los problemas legales y financieros que pudieran resultar.

VTA-5

Todos los materiales, herramientas y equipo que sean susceptibles de robo, deberán almacenarse en áreas cerradas, con acceso únicamente al personal responsable del mismo y a quine éste autoricé para entrar en su presencia. Estos artículos deberán verificarse mediante inventarios físicos cuando menos una vez al mes.

VTA-6

Queda prohibida la práctica de dádivas y cohechos como circunstancia de compra.

VTA-7

Queda prohibida la venta de material de desecho, así como equipo fuera de uso.

VTA-8